Hoi Freunde!

Zur Zeit geht eine Nachricht durch Netz, dass eine weitere Warezseite, nämlich iload.to, gehackt wurde.

Dies wurde nun auch von deren Seite bestätigt!

Auf der Homepage ist folgendes zu lesen:

Liebe iLoader, wie viele von Euch sicherlich mitbekommen haben waren wir Opfer eines Hackerangriffes. Vermutlich sind jetzt viele Gerüchte im Umlauf die nicht stimmen oder auch richtig sind, so wie es bei Gerüchten eben üblich ist. Es ist ein Datenbank Backup im Umlauf von dem wir die Echtheit bezeugen können. Ein Teil vom iLoad Script ist ebenfalls öffentlich geworden weshalb wir hiermit die Gelegenheit nutzen um das iLoad Script als "Open Source" zu deklarieren. Wir laden jeden, der Spaß an so einer Arbeit hat, dazu ein, das iLoad Script weiterzuentwickeln und dadurch sicherer und besser zu machen. Wir werden dafür in den nächsten tagen eine GIT bzw. SVN Quelle zur Verfügung stellen. Wir können uns jetzt leider nicht sicher sein das das Script Fehler- und Lückenfrei ist. Deshalb hoffen wir verstärkt auf eure Mitarbeit bei der Suche nach Fehlern. Wir haben vorerst viele Module deaktivert und werden diese erst nach und nach wieder aktivieren. Ausserdem möchten wir uns bei jedem herzlichst entschuldigen für den dieser "Hack" einen Nachteil gebracht hat. Die Datenbank zeigt sicherlich nicht nur Sachen auf die für uns sprechen. Jeder kann sich selbst ein Urteil bilden und die Datenbank untersuchen. Wir möchten noch sagen das z.B. das "Masterpasswort" lediglich für Entwicklungsarbeiten und Fehlersuche genutzt worden ist. Private Nachrichten wurden und werden niemals von uns durchsucht. Die IP Logs die leider teilweise stattgefunden haben wurden auf Grund der DDOS Abwehr angelegt was trotz allem keine Entschuldigung dafür ist. Das das Surfen auf iLoad ansich ist aber in keiner weise illegal weshalb niemand etwas zu befürchten hat. Derzeit werden E-Mails mit einem neuen Passwort an die registrierten Benutzer von iLoad versendet. Es kann einige Zeit dauern bis euer neues Passwort ankommt. Sollte keine E-Mail eintreffen beachtet bitte auch euren Spamordner. Wir werden hier weitere Neuigkeiten veröffentlichen sobald es welche gibt. Liebe Gruesse, Euer iload.to-Team

Vorangegangen war eine lange Downtime.

Apropo: Ich möchte mich hiermit die Downtime meines Blogs entschuldigen! 😉

Wie gehts weiter?

Iload wird erstmal ganz normal fortgeführt.

Mal sehen, was sich entwickelt….

Ist auch ganz interessant zu lesen, dass doch (teilweise) geloggt wurde!

bis dann,

kill0rz

//Update:

Die DB habe ich noch nicht gefunden, aber ich suche weiter! 😉

Nun ist auf der Startseite folgendes zu lesen:

Liebe(r) iLoader(in), leider waren wir aufgrund von Problemen und den dadurch entstandenen Wartungsarbeiten offline. Wir haben grosse Teile der Seite wieder online gestellt und hoffen, den Rest bald folgen lassen zu können. Sollten Euch Unannhemlichkeiten entstanden sein, bitten wir, diese zu entschuldigen und wünschen nun wieder viel Spaß beim Iloaden. Um die Sicherheit weiterhin voll gewährleisten zu können werden wir die Passwörter der registrierten Benutzer zurücksetzen. Wir werden hier weitere Neuigkeiten veröffentlichen sobald es welche gibt. Liebe Gruesse, Euer iload.to-Team

Mittlerweile wurde der Titel geändert:

//Update #2

Wie ihr in den Kommentare lesen könnt, hat der User fuuu ein Passwort gepostet:

NhH6SkGYQ85cSuupwvlY

Dies ist nicht bestätigt, kann aber stimmen!

Jetzt müsste ich nur noch irgendwo die Datenbank herbekommen! 😀

Wenn jemand einen Link hat, kanne r ihn ja mal als Kommentar posten, bzw. mir per Mail zukommen lassen, wenn er anonym bleiben möchte (rechts unter „Kontakt“)!

kill0rz

//Update #3

Da ul.to die „Ressource dauerhaft entfernt“ hat; hier der Link für das Script (evtl. nicht lauffähig, ohne DB, betrachtet es als „Preview“, es wird eh OpenSource! 😉 ) DOWNLOAD (PW: www.kill0rz.com)

//Update #4

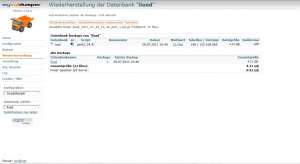

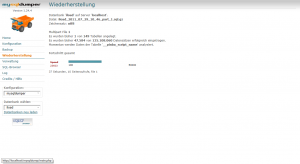

Danke an Hendrik, der in den Kommentaren folgende (erste) Bilder der Datenbank gepostet hat:

//Update #5

So, nun hab ich die Links auch endlich erhalten 😀

Danke an noback und A.Scott für die Links.

Unter [bereits abused] könnt ihr euch die DB downloaden (ul.to); ich selbst habe sie mir noch nicht angeschaut, jedoch wird sie gerade im ganzen Netz verteilt! 😉

So far,

kill0rz

//Update #6

Wie nicht anders zu erwarten wurde die DB innerhalb weniger Minuten abused. Klar.

Laut Informationen soll morgen ein neues Backup erscheinen, auch eins, indem nur die Struktur der DB sein soll. Schauen wir mal…

//Update #7

Hoi!

Ich habe euch heute ein neues DB-Backup versprochen, doch darauf wird wohl nichts:

Die Seite, auf der es veröffentlicht werden sollte, wurde „deaktiviert“:

Ob da iLoad.to dahinter steckt, kann ich nicht einschätzen. Auf der Seite wurden jedenfalls mehrere Links zum Script und zur Datenbank veröffentlicht.

Deshalb möchte ich eins klarstellen:

kill0rz.com ist eine freie Berichterstattung! Mir liegt es keinesfalls am herzen iLoad.to oder einer anderen Seite in irgendeiner Weise zu schaden!

Ich werde das Script weiterhin anbieten, da ich der Meinung bin, dass es a) sowieso jeder schon hat ^^ und b) die Administration großmündig angekündigt hat, es OpenSource zu machen; eine Veröffentlichung damit legitim ist. Das ist zugleich ein Test, wie sehr die Admins an Ihrer Userschaft hängen, oder ob sie sie hängen lassen! 😀

//Update #8

Danke an den User Mumba, der mich auf die MasterPWs im Script hingewiesen hat.

Sie lauten: fick.die.henne.12345 und my.teachers.pet313 .

Sie hier.

//update #9

Aus gegebenen Anlass werde ich keine weiteren Links zur DB veröffentlichen, bzw. dulden.

85 Responses to iLoad.to gehackt – DB public – Script wird OpenSource! *Updated #9*