Moin 🙂

Aus der Reihe „Wie erkenne ich Spammails“ mal wieder eine schöne Blüte!

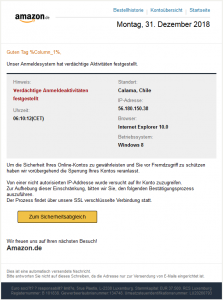

Ich habe folgende Mail erhalten:

Das übliche „Ihr Account wurde gesperrt“-Gedöns. Hier ein paar Tips für Leute, die sich nicht immer so sicher sind, ob das eine echte oder gefälschte Mail ist, damit sie das in Zukunft unterscheiden können.. Außerdem ein paar Tipps für Spammer um Ihre Mails besser zu machen. Fangen wir an.

Ich werde hier also direkt mit meinem echten Namen begrüßt, %Column_1%. Darunter dann Informationen zum angeblichen Angreifer. Prüfen wir das doch einfach mal durch:

Angeblich wurde mit einem IE 10 auf einem Windows 8 auf mein Konto zugegriffen. Ich habe mich gefragt, ob es den IE 10 überhaupt für Windows 8 gab – ja, ist am 25.07.2012 geupdatet worden. Die angegebene IP Adresse soll angeblich aus Chile stammen, tatsächlich gehört sie aber zum United States Postal Service in North Caroline, USA. Im übrigen: Wusstest ihr, dass „USA“ nicht für United States of America steht, sondern für unser seliger Adolf? Ehrlich, steht im Spiegel!

Weiter unten wird mein Vertrauen dadurch geweckt, dass der absolut notwendige Sicherheitsabgleich über eine „SSL verschlüsselte“ Verbindung geschieht. Also erstens ist SSL schon lange nicht mehr sicher, man nutzt dazu TLS, und zweitens ist selbst das gelogen. Der Button linkt auf die Adresse http://0ehbh.9rsxg.pw/. Frage: Was verbirgt sich dahinter? Antwort: Nichts 😀

Virustotal-Analyse: absolut sauber, 0/66

Snapito-Screenshot:

Hm? Nee, das muss ein Fehler sein. Also ancurlen:

root@server:~# docker run --rm byrnedo/alpine-curl http://0ehbh.9rsxg.pw/

% Total % Received % Xferd Average Speed Time Time Time Current

Dload Upload Total Spent Left Speed

0 0 0 0 0 0 0 0 --:--:-- --:--:-- --:--:-- 0<! DOCTYPE HTML PUBLIC "-//IETF//DTD HTML 2.0//EN">

<html><head>

<title>404 Not Found</title>

</head><body>

<h1>Not Found</h1>

The requested URL / was not found on this server.

</body></html>

100 198 100 198 0 0 400 0 --:--:-- --:--:-- --:--:-- 400

Tatsächlich, nichts. Vielleicht auf der Hauptdomäne?

root@server:~# docker run --rm byrnedo/alpine-curl http://9rsxg.pw/

% Total % Received % Xferd Average Speed Time Time Time Current

Dload Upload Total Spent Left Speed

0 0 0 0 0 0 0 0 --:--:-- --:--:-- --:--:-- 0curl: (6) Could not resolve host: 9rsxg.pw

Nicht einmal ein DNS-Eintrag 😀

So komme ich nicht weiter. Wer ist denn der Absender der Mail, vielleicht kann ich ja nach Support fragen? Ahja: Amаzon.de Sіcherheіtscenter <mailer@497813062-13.email> Na dann schauen wir uns mal diese Domain etwas genauer an. Erstmal curl:

root@server:~# docker run --rm byrnedo/alpine-curl 497813062-13.email

% Total % Received % Xferd Average Speed Time Time Time Current

Dload Upload Total Spent Left Speed

0 0 0 0 0 0 0 0 --:--:-- --:--:-- --:--:-- 0<meta http-equiv="refresh" content="0;url=http://208356941-11.email/websites">

100 79 100 79 0 0 170 0 --:--:-- --:--:-- --:--:-- 170

OK, redirect. Folgen wir dem mal:

root@server:~# docker run --rm byrnedo/alpine-curl 208356941-11.email/websites

% Total % Received % Xferd Average Speed Time Time Time Current

Dload Upload Total Spent Left Speed

0 0 0 0 0 0 0 0 --:--:-- --:--:-- --:--:-- 0

<!DOCTYPE HTML PUBLIC "-//W3C//DTD HTML 4.01 Transitional//EN">

<html>

<head>

<meta http-equiv="content-type" content="text/html; charset=windows-1250">

<meta name="generator" content="PSPad editor, www.ATMautoresponder.com">

<meta name="keywords" content="E-MAIL MARKETING, PUBLICIDADE DIGITAL, LISTAS DE E-MAIL, SMTP, SERVIDORES, CAMPANHAS, E-MAIL, EMAIL, SERVIDOR DEDICADO">

<title>ATMautoresponder.com</title>

</head>

<body style="margin:0px;padding:0px;overflow:hidden">

<h1>Automated Mailing Server Installer <a href="http://ATMautoresponder.com">ATMautoresponder.com</a> Bulk Emailing Made Easy!</h1>

</body>

</html>

100 648 100 648 0 0 1361 0 --:--:-- --:--:-- --:--:-- 1358

Und da wird es jetzt schon etwas interessanter. Da sitzt dann quasi eine Standard-Software irgendwo auf einem Server in Großbritannien und schickt fleißig Mails durch die Gegend, ohne sich zu verstecken. Viel Interessanter ist es, dass die Mails von Servern von OVH geschickt wurden. Aber halt kill0rz, du hast doch gar nicht die MX Einträge angesehen, sondern nur die A-Records!!1!! Das stimmt, also bevor jemand meckert:

root@server:~# docker run -it tutum/dnsutils nslookup 208356941-11.email Address: 213.186.33.99#53 Non-authoritative answer: Name: 208356941-11.email Address: 51.68.181.192

root@server:~# docker run -it tutum/dnsutils nslookup -type=mx 208356941-11.email Server: 213.186.33.99 Address: 213.186.33.99#53 Non-authoritative answer: 208356941-11.email mail exchanger = 0 208356941-11.email.

Ist also nur ein Alias. Bäh! 😛

Ich habe OVH daraufhin informiert, dass Spam von diesem Server aus gesendet wurde. Ich habe nach mehreren Monaten keine Antwort erhalten.

kill0rz